DASAR WEB HACKING

Web hacking

adalah kegiatan yang melibatkan eksploitasi kerentanan atau kelemahan dalam aplikasi web untuk mendapatkan akses tidak sah atau mengendalikan elemen-elemen dari aplikasi tersebut. Para peretas menggunakan berbagai teknik dan alat untuk menemukan dan mengeksploitasi celah keamanan dalam aplikasi web, dengan tujuan yang bisa bervariasi dari pencurian data hingga merusak sistem.

Tujuannya bisa beragam, mulai dari mencuri data, merusak sistem, atau sekadar membuktikan keberadaan kerentanan tersebut. Web hacking mencakup berbagai teknik dan metode yang digunakan oleh penyerang untuk mencapai tujuan mereka.

Motivasi Hacking :

- Keuntungan Finansial: Mencuri informasi kartu kredit atau data finansial lainnya.

- Espionase: Mengumpulkan informasi sensitif dari organisasi atau individu.

- Aktivisme (Hacktivism): Menyampaikan pesan politik atau sosial.

- Keseruan atau Tantangan: Melakukan hacking sebagai bentuk tantangan atau pameran keterampilan.

- Kepentingan Pribadi: Membalas dendam atau merusak reputasi seseorang atau organisasi.

Jenis Web Hacking Berdasarkan Target :

- Website Hacking: Menargetkan situs web publik.

- Application Hacking: Menargetkan aplikasi web.

- Client-Side Hacking: Menargetkan perangkat klien (browser, komputer).

- Server-Side Hacking: Menargetkan server web.

Beberapa Teknik yang Umum Digunakan dalam Web Hacking:

1. SQL Injection (SQLi):

Teknik di mana peretas menyisipkan kode SQL berbahaya ke dalam input aplikasi web untuk mengakses atau memodifikasi basis data secara tidak sah.

2. Cross-Site Scripting (XSS):

Teknik di mana peretas menyuntikkan skrip berbahaya ke dalam halaman web yang dilihat oleh pengguna lain, memungkinkan pencurian cookie, pengambilan alih sesi, dan serangan phishing.

3. Cross-Site Request Forgery (CSRF):

Serangan yang memaksa pengguna yang sudah terautentikasi di sebuah situs web untuk melakukan tindakan yang tidak mereka kehendaki.

4. Remote Code Execution (RCE):

Teknik di mana peretas dapat menjalankan kode berbahaya di server atau perangkat korban dari jarak jauh.

5. File Inclusion (LFI/RFI):

Local File Inclusion (LFI) dan Remote File Inclusion (RFI) adalah teknik yang mengeksploitasi kerentanan dalam aplikasi web untuk menyertakan file lokal atau jarak jauh yang berbahaya.

Teknik Dasar Web Hacking :

- Reconnaissance: Mengumpulkan informasi awal tentang target seperti alamat IP, subdomain, dan layanan yang berjalan.

- Scanning: Memindai target untuk menemukan kerentanan yang dapat dieksploitasi.

- Exploitation: Memanfaatkan kerentanan yang ditemukan untuk mendapatkan akses atau mengendalikan sistem.

- Post-Exploitation: Mengamankan posisi di sistem target, mencuri data, atau melancarkan serangan lebih lanjut.

Langkah-Langkah Mengatasi Web Hacking:

1. Validasi dan Sanitasi Input:

Selalu memvalidasi dan membersihkan input yang diterima dari pengguna untuk mencegah injeksi kode berbahaya.

2. Gunakan Parameterized Queries:

Menggunakan query berparameter untuk menghindari SQL injection.

3. Implementasi Content Security Policy (CSP):

Menggunakan CSP untuk mencegah serangan XSS dengan membatasi sumber daya yang dapat dimuat oleh halaman web.

4. Penggunaan Token CSRF:

Menggunakan token CSRF untuk mencegah serangan CSRF dengan memastikan setiap permintaan yang sensitif diverifikasi.

5. Perbarui dan Patch Secara Berkala:

Selalu memperbarui dan menambal perangkat lunak dan sistem untuk mengatasi kerentanan yang diketahui.

6. Audit Keamanan Reguler:

Melakukan audit keamanan secara rutin untuk mengidentifikasi dan memperbaiki kerentanan.

PRAKTEK SERANGAN XSS

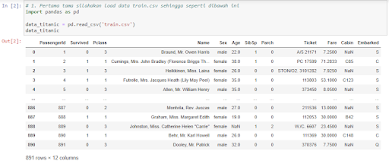

1. Buat file xss.php dan letakkan di document root (missal c:\xampp\htdocs)

2. Isikan file dengan kode berikut

3. Buka browser dan akses file tersebut

4. Masukkan pada input nama script berikut:

<script>alert('Hacked!');</script>

5. Refresh (http://localhost/xss.php)

muncl pop up seperti berikut :

6. Script pada file tersebut agar terhindar dari serangan XSS :

7. Dampak dari serangan XSS adalah :

Kerugian Reputasi: Serangan XSS yang berhasil dapat merusak reputasi situs web dan mengurangi kepercayaan pengguna terhadap keamanan situs tersebut.

Kerugian Finansial: Akibat dari pengambilalihan akun pengguna, pencurian informasi sensitif, atau manipulasi transaksi dapat menyebabkan kerugian finansial bagi perusahaan.

Tanggung Jawab Hukum: Jika data pengguna dicuri atau disalahgunakan akibat serangan XSS, pemilik situs web dapat menghadapi tuntutan hukum dan denda dari otoritas perlindungan data.

Gangguan Operasional: Pemulihan dari serangan XSS dapat memerlukan waktu dan sumber daya yang signifikan, mengganggu operasi bisnis normal.

Peningkatan Biaya Keamanan: Setelah serangan, pemilik situs web mungkin perlu menginvestasikan lebih banyak sumber daya dalam memperkuat keamanan aplikasi web mereka, termasuk audit keamanan, pembaruan perangkat lunak, dan pelatihan keamanan bagi pengembang.

.png)

Komentar

Posting Komentar