BRUTE FORCE

Serangan brute force adalah metode mencoba semua kombinasi kata sandi atau kunci enkripsi hingga menemukan yang benar.

Karakteristik:

- Mencoba setiap kemungkinan secara sistematis.

- Membutuhkan waktu dan sumber daya yang besar.

- Efektif jika kata sandi lemah atau pendek.

CARA KERJA BRUTE FORCE

- Identifikasi Target: Menentukan sistem atau akun yang akan diserang.

- Menyiapkan Script atau Alat: Menggunakan script otomatis atau alat seperti Hydra, John the Ripper.

- Melakukan Percobaan Kata Sandi: Mencoba berbagai kombinasi hingga menemukan kata sandi yang benar.

DAMPAK BRUTE FORCE

- Akses Tidak Sah: Penyerang dapat mengakses data sensitif.

- Kerugian Finansial: Biaya pemulihan dan kerugian bisnis.

- Kerusakan Reputasi: Hilangnya kepercayaan dari pelanggan dan mitra.

MENGATASI BRUTE FORCE

- Penggunaan Kata Sandi Kuat: Kombinasi huruf besar, huruf kecil, angka, dan simbol.

- Penggunaan CAPTCHA: Mencegah otomatisasi percobaan login.

- Pembatasan Percobaan Login: Mengunci akun setelah beberapa kali percobaan gagal.

- Autentikasi Dua Faktor (2FA): Menambahkan lapisan keamanan tambahan.

DEMO BRUTE FORCE

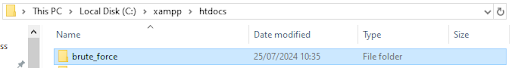

- Buat folder brute_force :

- Buat file index.php dan isikan kode berikut:

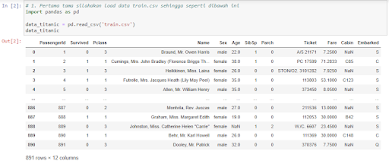

- Simulasi serangan brute force dengan python

- Buat file brute_force.py dan isikan kode berikut:

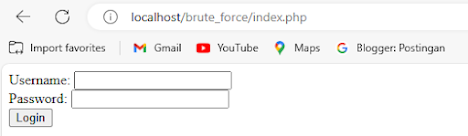

- Buka browser dan login dengan user admin/password123 pada url http://localhost/brute_force/index.php

- Jalankan serangan brute force pada terminal/cmd (pastikan terinstall python) dengan mengetikkan python brute_force.py

- Tambahkan script untuk mencegah serangan brute force

Untuk mencegah serangan brute force pada file PHP Anda, Anda dapat menambahkan beberapa mekanisme untuk membatasi jumlah percobaan login yang dapat dilakukan dalam jangka waktu tertentu. Salah satu cara untuk melakukannya adalah dengan menyimpan informasi tentang percobaan login di sesi atau basis data, dan memblokir atau menunda permintaan setelah sejumlah percobaan yang gagal.

Berikut adalah contoh implementasi sederhana menggunakan sesi PHP untuk membatasi jumlah percobaan login:

- Meski begitu tetap masih perlu keamanan tambahan, seperti menambahkan

- Gunakan Captcha: Menambahkan Captcha pada formulir login dapat membantu memverifikasi bahwa pengguna adalah manusia dan bukan skrip otomatis.

- Menggunakan Rate Limiting: Implementasikan rate limiting untuk membatasi jumlah permintaan yang dapat dilakukan oleh alamat IP tertentu dalam jangka waktu tertentu.

- Tingkatkan Keamanan dengan IP Blocking: Blokir alamat IP yang mencurigakan atau yang melakukan terlalu banyak percobaan login gagal.

.png)

Komentar

Posting Komentar